|

| Precedente :: Successivo |

| Autore |

Messaggio |

filosas

Comune mortale

Registrato: 10/02/16 16:48

Messaggi: 1

|

Inviato: 10 Feb 2016 16:50 Oggetto: Inviato: 10 Feb 2016 16:50 Oggetto: |

|

|

| Per chi fosse interessato ci sono degli ottimi approfondimenti qui: |

|

| Top |

|

|

R16

Dio maturo

Registrato: 07/03/08 21:58

Messaggi: 10123

|

Inviato: 10 Feb 2016 18:14 Oggetto: Inviato: 10 Feb 2016 18:14 Oggetto: |

|

|

Ciao.

Non ti do neanche il benvenuto, visto che sei un vecchio utente del forum.

filosas ha scritto:

| Citazione: | | Per chi fosse interessato ci sono degli ottimi approfondimenti qui: |

Approfondimenti non direi.

Almeno io non li chiamo approfondimenti, quando nemmeno si accenna a un tentativo di decriptare i file.

Per eliminare il ransom, non ci sono grossi problemi; ma avrei voluto che gli "approfondimenti " riguardassero la decriptazione dei file.

E' stato pagato il riscatto....

A pagare, (soldi permettendo) sono capaci tutti.

Per ultimo, ma il più importante:

NON si mettono link contenenti infezioni in un forum pubblico, perchè c'è sempre qualcuno a cui piace fare "l'eroe".

E poi sono c***i miei, visto che di sicuro NON gli consiglio di pagare il riscatto.

Spero NON succeda più. |

|

| Top |

|

|

zero

Dio maturo

Registrato: 22/03/08 17:34

Messaggi: 1945

|

Inviato: 12 Feb 2016 18:19 Oggetto: Inviato: 12 Feb 2016 18:19 Oggetto: |

|

|

| bodyalive ha scritto: | forse saro' maniaco ma i miei dati sensibili sono copiati in 3 HD esterni, ho un software di backup incrementale di C: che agisce ogni ora e ogni 15 gg faccio backup dell' intero C: che conservo in un posto sicuro.

Che venga pure il ransomware cosi mi faccio una bella risata. |

Fare backup ogni ora ti serve a poco, se poi ti ritrovi tutti i backup criptati. |

|

| Top |

|

|

Zeus News

Ospite

|

|

| Top |

|

|

bdoriano

Amministratore

Registrato: 02/04/07 11:05

Messaggi: 14300

Residenza: 3° pianeta del sistema solare...

|

Inviato: 15 Feb 2016 16:47 Oggetto: Inviato: 15 Feb 2016 16:47 Oggetto: |

|

|

In circa 1 anno mi sono trovato a combattere in una decina di casi contro questo tipo di programmi...

Riporto qualche esempio:

CTB-Locker (maggio 2015) su un paio di PC di un mio cliente... purtroppo, all'epoca non esisteva ancora alcuna soluzione.

Oltre ai 2 pc, sono stati criptati anche i dati di un disco connesso via USB.

Data l'importanza dei dati, si è scelto di pagare il riscatto.

Un'altra situazione (non ricordo il nome del ransomware), invece, è stata facilmente risolta con il programma ShadowExplorer che, sfruttando una falla del ransomware, è riuscito a ripristinare le copie shadow dei files criptati.

Verso fine anno, un altro cliente è stato vittima di una variante di CryptoLocker.

Ricordo che il cliente mi ha chiamato perché lamentava un rallentamento improvviso del pc.

Ho chiesto di attivare la teleassistenza e, quando mi sono reso conto di quanto stava accadendo, ho avvisato di spegnere tutti i pc in maniera brutale, anche staccando la spina.

In questo caso, 4 pc erano accesi e in rete... in circa 1 ora di funzionamento, tutti i files del pc vittima sono stati criptati e almeno il 20% dei files condivisi in rete sugli altri pc.

I backup serali hanno consentito di ripristinare la situazione in breve tempo con pochissime perdite.

Ultimo esempio: TeslaCrypt 3.0... tutti i files con estensione .micro

Anche in questo caso, vista la mancanza di un backup, si è scelto di pagare il riscatto.

In tutti i casi, il fattore scatenante era una mail con un allegato zippato.

Ho avuto occasione di vedere anche mail con link a siti contenenti il ransomware.

Quindi, il consiglio è di NON APRIRE ALCUN ALLEGATO e NON CLICCARE SUI LINK NELLE EMAIL anche se sembra che l'email arrivi da qualcuno di affidabile!

Piuttosto, spendete qualche minuto a chiamare il vostro contatto e chiedete se vi ha effettivamente inviato qualcosa via email.

TeslaCrypt 3.0, in particolare, usa un piccolo dropper javascript (max 2kb) zippato che viene reso irriconoscibile con tecniche di offuscamento del linguaggio.

La presenza di un ransomware si nota subito, le icone dei propri documenti cambiano improvvisamente.

In questo caso, spegnere immediatamente il pc (staccare la corrente senza se e senza ma).

NON TENTARE DI RISOLVERE DA SOLI!!! Rischiate solo di peggiorare la situazione!

Purtroppo, un'ultima variante di TeslaCrypt sta aggiungendo l'estensione .mp3 ai files criptati, in modo da rendere più difficile riconoscere l'azione dell'infezione in corso.

Esistono diversi Antivirus CD Live (o USB) che i tecnici possono utilizzare per avviare il pc e isolare il programma infettante:

Kaspersky

Eset NOD32

Dr.Web LiveDisk

Avira Rescue System

Bitdefender Rescue CD

HitmanPro.Kickstart (USB)

Un discorso diverso, invece per questo:

PC Tools' Alternate Operating System Scanner

Non viene aggiornato da parecchio, ma ha qualche opzione interessante da utilizzare (File Manager, System Shell).

Meglio ancora sarebbe estrarre il disco con il programma infettante e analizzarlo da un pc predisposto con i tools necessari.

Regole di prevenzione generale:

1 - tenere aggiornato il sistema operativo

2 - tenere aggiornato Java, Flash e il proprio browser (Chrome, FireFox, Opera, etc...)

3 - tenere aggiornato l'antivirus

4 - non cliccare sui link delle email o aprire gli allegati senza prima avere chiesto conferma al mittente del messaggio.

Ricordate: PREVENIRE E' MEGLIO CHE CURARE!!!

Esistono anche alcuni programmi che dovrebbero aiutare a prevenire le infezioni da ransomware:

HitmanPro.Alert

BitDefender CryptoWall Vaccine

Malwarebytes Anti-Ransomware Beta

CryptoPrevent |

|

| Top |

|

|

{Giuseppe}

Ospite

|

Inviato: 15 Feb 2016 17:27 Oggetto: Inviato: 15 Feb 2016 17:27 Oggetto: |

|

|

Come un "betè" ci sono cascato anch'io! Tornando stanco alla sera tardi in ufficio, ho trovato una email di "ENEL S.p.A." con allegata fattura del bimestre dicembre-gennaio, peraltro già visualizzata nel testo, di importo quasi doppio della media. Il mio errore è stato quello di scaricare l'allegato: patatrac!! Appena mi sono reso conto, ho spento brutalmente ma, verificando con "Ubuntu Live" ho appurato che buona parte dei miei files erano ormai "*.encrypted"!

Mi sono rivolto ad una aziendina di Firenze (di cui penso non possa fare il nome)e con 150 ¤ sono riuscito a recuperare quasi la totalità dei files.

Mi sorprende che un mostro come Paolo Attivissimo (che ammiro da tempo), lasci aperta la porta alla possibilità di pagare il riscatto agli estorsori!!

Maiiiii! Guai a cedere, piuttosto perdere tutto!

Giuseppe |

|

| Top |

|

|

cisco

Dio minore

Registrato: 25/09/08 18:41

Messaggi: 779

|

Inviato: 15 Feb 2016 17:39 Oggetto: Inviato: 15 Feb 2016 17:39 Oggetto: |

|

|

Uhmmm...

Ma la differenza tra questo tipo di virus che cripta i file e poi, eventualmente, dopo pagamento (in media 500$) ve li restituisce (forse!) e i "cari" e vecchi virus che vi distruggevano tutto l'HD in un sol colpo? Quale delle due tipologie di virus è più pericoloso? Il primo, oltre ad avere una remota probabilità, a quanto leggo, di riaverli indietro, è anche veramente facile da sradicare dal pc. Mentre il secondo ti distrugge tutto da un giorno all'altro per sempre, adios.

Poi, qualche giorno fa seguivo una interessante discussione su un grosso forum estero sulla sicurezza informatica. Erano una 30ina circa di pagine. Ebbene, c'era un utente che voleva beccarsi questo virus per studiarlo su macchina virtuale (evidentemente aveva i suoi buoni motivi). Ebbene, ha chiesto a destra e a manca se qualcuno aveva un sample di almeno una variante di Cryptolocker. Visto che non ne ha trovati, a provato a navigare nei siti peggiori, con IE, senza alcuna protezione, iscrivendosi alle più infime newsletter e facendosi tempestare di email malevole. Sapete una cosa? di Cryptolocker nemmeno l'ombra. Poi gliel'ha passato in privato un altro utente.

Nello stesso thread, non più di una decina di utenti hanno scritto dicendo di esserne stati colpiti. Dieci su centinaia di visite al thread (ora non ricordo quante fossero precisamente, ma ricordo che era una cifra a tre numeri). Percentuale di incidenza, quindi?

Mie conclusioni: questa tipologia di virus è facile da eliminare, anzi solitamente si auto-elimina dopo aver criptato i file. È scritta in modo elementare; non veicola altri virus o malware che siano; non ruba password bancarie o numeri di carte di credito et similia (e lì potrebbero essere *azzi, altro che 500$); si prende quasi esclusivamente da allegati di email infette (o al massimo da link ma sempre su email) e, lasciatemelo dire, se ancora c'è qualcuno che sa che non si aprono allegati così a cuor leggero, be' se lo meritano il virus!; non fa molta paura (almeno a me) se uno si tiene i propri bei backup su più dischi esterni a rotazione (*); si può tentare di prevenire tramite restrizioni al sistema, anche usando cryptoprevent o semplicemente con le policy di Windows, al pesante prezzo però di dover autorizzare la maggior parte di cose che si fanno, una palla enorme, quindi; tranne qualche piccola aggiunta al registry di Win, una volta eliminato dal pc, non richiede nemmeno la riformattazione (per cui il SO di solito è salvo); se proprio si viene infettati si possono sempre salvare a parte i file criptati e aspettare, perché con le varianti più vecchie è già successo che poi si è trovato il modo di decrittare i file, per cui se i file non servono urgentemente è sempre possibile almeno sperare; infine, seguendo le discussioni di vari forum esteri, alcuni utenti che hanno pagato hanno effettivamente riavuto indietro i propri file (attenzione: ho scritto alcuni!), per cui chi se lo può permettere o ha molto a cuore i propri file ha sempre quest'ultima possibilità.

Un rootkit, per fare un esempio, invece, a mio parere è molto ma molto più subdolo e comporta perdite maggiori e molti più fastidi.

Che alcune di queste ondate di allarmi che io reputo esagerati possano servire a far guadagnare magari sempre gli stessi individui che hanno creato il ransomware?

(*) Cryptolock cripta i file non appena viene eseguito (su YT si trovano video i cui si vede "in diretta" come si comporta il virus). Con dischi grandi potrebbe volerci del tempo. Quindi ci si accorge in poco tempo del misfatto perché il desktop perde lo sfondo, appare il banner di riscatto ecc. Per cui, i backup dei giorni precedenti sono comunque al sicuro. Mi pare ovvio che se uno attacca l'hard disk esterno o continua a lasciare attiva la rete dopo aver assistito a tutto questo, siam sempre lì, quasi se lo merita il virus! |

|

| Top |

|

|

Maary79

Moderatrice Sistemi Operativi e Software

Registrato: 08/02/12 12:23

Messaggi: 12234

|

Inviato: 15 Feb 2016 18:14 Oggetto: Inviato: 15 Feb 2016 18:14 Oggetto: |

|

|

Ho letto in rete che c'è un antivirus, il Dr.Web, che si occupa anche di decriptare i file criptati da questi Ransom, al costo dell'abbonamento annuale si può inviare un file criptato all'assistenza, a questa pagina: link, e SE tutto va a buon fine, il supporto spedisce un tool che serve a decriptare gli altri file.

Mi chiedo se questi Ransom potrebbero da Windows criptare anche partizioni diverse da quelle di Windows, esempio quelle di Linux, dove io tengo un ulteriore backup di dati.

Mi chiedo infine, se il Ransom può anche connettersi anche ad eventuali Cloud, ammetto di avere roba su OneDrive che è integrato su Windows 8.1 e 10. |

|

| Top |

|

|

bdoriano

Amministratore

Registrato: 02/04/07 11:05

Messaggi: 14300

Residenza: 3° pianeta del sistema solare...

|

Inviato: 15 Feb 2016 18:21 Oggetto: Inviato: 15 Feb 2016 18:21 Oggetto: |

|

|

Ciao cisco,

risposta velocissima, i cari vecchi (per così dire) rootkit sono molto difficili da estirpare perché lo scopo principale è quello di prendere possesso del pc e di farlo usare a piacere dal creatore del rootkit (esempio botnet) e, quindi, prelevare i dati utili (login, password, dati utente, etc..) da rivendere al mercato nero.

Virus che distruggessero il contenuto del disco, non me ne vengono in mente. Il più delle volte, era sufficiente avviare con una live di linux per tornare a vedere i propri dati e salvarli su un altro disco, dopodiché procedere alla formattazione e reinstallazione del pc.

Nel caso dei ransomware (o cryptoware), lo scopo principale è di monetizzare velocemente l'investimento della creazione del programma. I bitcoin, con cui viene solitamente chiesto il riscatto, sono facili da usare e difficilissimi da rintracciare.

Quindi, è interesse del creatore del ransomware che tu abbia accesso al tuo pc in tempi rapidi e che non possa studiare le tecniche di lavoro del programma (da qui la necessità di cancellare il programma al termine del lavoro).

Poi, perché il programma sia efficace, non è necessario che cripti l'intero contenuto di un file, è sufficiente che venga criptato il primo blocco di pochi kb, in modo da rendere normalmente inutilizzabile l'intero file. Quindi, velocità di "infezione", molto rapida!

Prova a immaginare se le 2 categorie di programmi (rootkit e ransomware) si unissero...

PS: ho avuto occasione di tenere da parte i dropper e i relativi virus che ho incontrato in questi ultimi mesi. Per ovvie ragioni di sicurezza, non mi permetto di distribuirle con leggerezza a destra e a manca.

Risposta anche per {Giuseppe}:

il pagamento del riscatto dipende molto dall'utente finale e dai dati che sono stati criptati.

Se il tuo lavoro urgente è stato bloccato dal ransomware, posso garantirti che il tuo ultimo pensiero è "Maiiiii! Guai a cedere, piuttosto perdere tutto!". Pensi solo a come risolvere velocemente la situazione a qualsiasi costo.

Come scrivevo prima, su una decina di casi che mi sono capitati, solo 2 hanno scelto di cedere al ricatto, proprio perché i dati erano essenziali alla prosecuzione dell'attività e non c'erano backup abbastanza recenti da consentire un ripristino adeguato. |

|

| Top |

|

|

bdoriano

Amministratore

Registrato: 02/04/07 11:05

Messaggi: 14300

Residenza: 3° pianeta del sistema solare...

|

Inviato: 15 Feb 2016 18:25 Oggetto: Inviato: 15 Feb 2016 18:25 Oggetto: |

|

|

Ciao Maary79,

tutte le partizioni/dischi/cloud che sono in condivisione al momento dell'infezione sono a rischio di criptazione.

Per le nuove varianti di TeslaCrypt, anche il servizio di DrWeb è inefficace, purtroppo. |

|

| Top |

|

|

Maary79

Moderatrice Sistemi Operativi e Software

Registrato: 08/02/12 12:23

Messaggi: 12234

|

Inviato: 15 Feb 2016 18:29 Oggetto: Inviato: 15 Feb 2016 18:29 Oggetto: |

|

|

Ciao bdoriano,

chiedevo per le partizioni di Linux, in quanto non visibili da Windows, esse vengono viste solo da gestione dischi come raw, dunque pensavo che fossero inaccessibili dal virus.

Comunque, per prevenire, posso installare uno di questi da te citati:

| Citazione: | Esistono anche alcuni programmi che dovrebbero aiutare a prevenire le infezioni da ransomware:

HitmanPro.Alert

BitDefender CryptoWall Vaccine

Malwarebytes Anti-Ransomware Beta

CryptoPrevent |

|

|

| Top |

|

|

bdoriano

Amministratore

Registrato: 02/04/07 11:05

Messaggi: 14300

Residenza: 3° pianeta del sistema solare...

|

Inviato: 15 Feb 2016 18:33 Oggetto: Inviato: 15 Feb 2016 18:33 Oggetto: |

|

|

No, in questo caso, non vengono viste.

L'importante è non utilizzare programmi che consentano la scrittura su partizioni linux da Windows.

Se sono solo in lettura, nessun problema.

Dei quattro che ho menzionato, ho provato solo BitDefender in un paio di casi.

Gli altri non ho ancora avuto occasione di testarli.

MalwareBytes sembra che abbia qualche problema con falsi allarmi se usi anche Kaspersky AV. |

|

| Top |

|

|

Maary79

Moderatrice Sistemi Operativi e Software

Registrato: 08/02/12 12:23

Messaggi: 12234

|

Inviato: 15 Feb 2016 18:40 Oggetto: Inviato: 15 Feb 2016 18:40 Oggetto: |

|

|

Ok, grazie proverò BitDefender.  |

|

| Top |

|

|

cisco

Dio minore

Registrato: 25/09/08 18:41

Messaggi: 779

|

Inviato: 19 Feb 2016 18:46 Oggetto: Inviato: 19 Feb 2016 18:46 Oggetto: |

|

|

| bdoriano ha scritto: | Ciao cisco,  |

Ciao anche a te.

| bdoriano ha scritto: | | risposta velocissima, i cari vecchi (per così dire) rootkit sono molto difficili da estirpare perché lo scopo principale è quello di prendere possesso del pc e di farlo usare a piacere dal creatore del rootkit (esempio botnet) e, quindi, prelevare i dati utili (login, password, dati utente, etc..) da rivendere al mercato nero. |

Ecco, questo sì che lo temo!

| bdoriano ha scritto: | | Virus che distruggessero il contenuto del disco, non me ne vengono in mente. |

Be', a me viene in mente Dark Avenger che, se ben ricordo, sovrascriveva settori a caso del disco con la semplice copia del file infetto. O comunque in genere i polimorfi, difficili da smascherare.

| bdoriano ha scritto: | | Nel caso dei ransomware (o cryptoware), lo scopo principale è di monetizzare velocemente l'investimento della creazione del programma [...] |

Già, interessante. Però continuo a pensare che questa tipologia di virus sia stata un po' sopravvalutata, rispetto ad altri più pericolosi virus. Non fosse altro che per veicolo di infezione: il classico allegato di posta. E per il fatto che basta il classico backup dei dati, che bisognerebbe comunque avere sempre, e il virus non fa più paura. Semplice da usare per chiunque (il backup) e, non richiedendo nemmeno la riformattazione, senza bisogno dell'amico esperto o del tecnico a pagamento.

| bdoriano ha scritto: | Prova a immaginare se le 2 categorie di programmi (rootkit e ransomware) si unissero...  |

Ssshhh... non dirlo troppo forte!

| bdoriano ha scritto: | PS: ho avuto occasione di tenere da parte i dropper e i relativi virus che ho incontrato in questi ultimi mesi. Per ovvie ragioni di sicurezza, non mi permetto di distribuirle con leggerezza a destra e a manca.  |

Ma certo, ma mi era sembrato strano che avendo volutamente aperto allegati e navigato nei siti peggiori, non abbia beccato il ransomware. Da qui la mia affermazione della poca (relativa) pericolosità dovuta alla scarsa diffusione.

|

|

| Top |

|

|

bdoriano

Amministratore

Registrato: 02/04/07 11:05

Messaggi: 14300

Residenza: 3° pianeta del sistema solare...

|

Inviato: 19 Feb 2016 21:58 Oggetto: Inviato: 19 Feb 2016 21:58 Oggetto: |

|

|

Complimenti cisco!

Bella memoria, davvero!

DarkAvenger e Trojan Vienna nell'era DOS, W32.Amus.A e Worm: W32/Magistr tra i primi nell'era Windows a sovrascrivere i dati o formattare dischi.

Ho dovuto fare un bel salto indietro nel tempo.

| cisco ha scritto: | | E per il fatto che basta il classico backup dei dati, che bisognerebbe comunque avere sempre, e il virus non fa più paura. Semplice da usare per chiunque (il backup) e, non richiedendo nemmeno la riformattazione, senza bisogno dell'amico esperto o del tecnico a pagamento. |

Il backup, questo sconosciuto... ben pochi lo fanno e, se lo fanno, lasciano collegato perennemente un disco esterno, con le dovute conseguenze.  |

|

| Top |

|

|

cisco

Dio minore

Registrato: 25/09/08 18:41

Messaggi: 779

|

Inviato: 20 Feb 2016 19:53 Oggetto: Inviato: 20 Feb 2016 19:53 Oggetto: |

|

|

| bdoriano ha scritto: | Complimenti cisco!

Bella memoria, davvero!  |

Ti ringrazio, la memoria è una cosa che non mi è mai mancata.

Però, così, mi fai sentire un matusa!

Erano i tempi della scoperta dell'informatica: ero il classico ragazzino brufoloso che pasticciava su un vecchio 386; ricordo bene la paura quando inserivi il floppy nel lettore (manco contenesse il virus dell'influenza!  ), e l'impressione che mi fece lo scoprire che un pc potesse ammalarsi proprio come noi... ), e l'impressione che mi fece lo scoprire che un pc potesse ammalarsi proprio come noi...  |

|

| Top |

|

|

{Marco}

Ospite

|

Inviato: 22 Feb 2016 10:34 Oggetto: Inviato: 22 Feb 2016 10:34 Oggetto: |

|

|

| Per tentare di recuperare i file si può utilizzare shadow Explorer ;) |

|

| Top |

|

|

Zeus News

Ospite

|

Inviato: 04 Mar 2016 14:30 Oggetto: Inviato: 04 Mar 2016 14:30 Oggetto: |

|

|

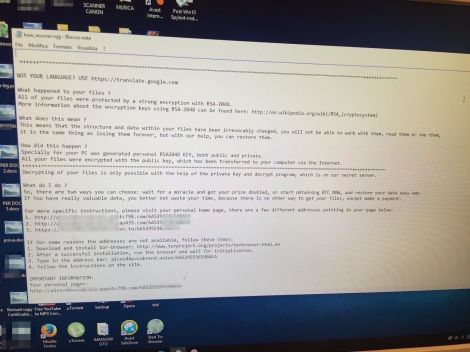

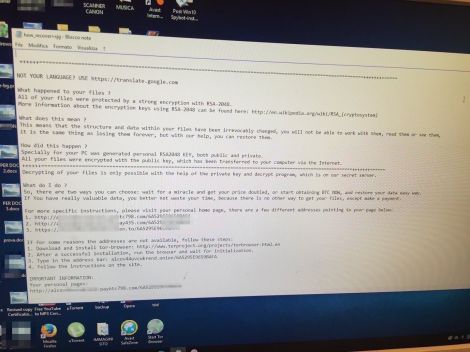

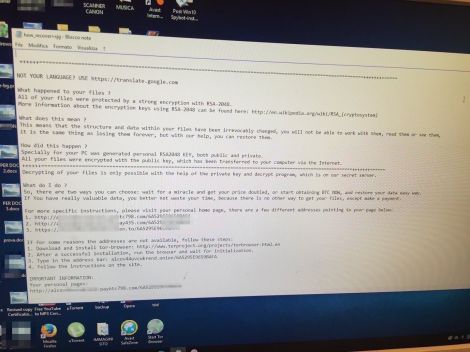

Leggi l'articolo Mi conviene pagare gli autori di Cryptolocker?

Aiuto, un virus ha preso in ostaggio i miei dati e vuole soldi per ridarmeli.

(Fai clic sull'immagine per visualizzarla ingrandita) |

|

| Top |

|

|

R16

Dio maturo

Registrato: 07/03/08 21:58

Messaggi: 10123

|

Inviato: 04 Mar 2016 18:43 Oggetto: Inviato: 04 Mar 2016 18:43 Oggetto: |

|

|

| Citazione: | | Mi spiace dirlo, ma probabilmente sì; |

Mi spiace scriverlo, ma non condivido l'idea di pagare il riscatto.

Mi sembra un "incoraggiamento", a chi programma questo tipo di infezione.

Tra l'altro, come già citato nell'articolo, non è matematico che pagando il riscatto, ti venga fornita la chiave di decrittazione.

Sono d'accordo sulla prevenzione, facendo periodici backup dei dati. |

|

| Top |

|

|

Zeus

Amministratore

Registrato: 21/10/00 01:01

Messaggi: 12775

Residenza: San Junipero

|

Inviato: 05 Mar 2016 12:17 Oggetto: Inviato: 05 Mar 2016 12:17 Oggetto: |

|

|

Il "consiglio" di Attivissimo è rivolto solo a chi vuole (sperare di?) tornare in possesso dei dati.

Poi è ovvio che la migliore mossa è la prevenzione. |

|

| Top |

|

|

|

|

Non puoi inserire nuovi argomenti

Non puoi rispondere a nessun argomento

Non puoi modificare i tuoi messaggi

Non puoi cancellare i tuoi messaggi

Non puoi votare nei sondaggi

|

|