|

| Precedente :: Successivo |

| Autore |

Messaggio |

Zeus News

Ospite

|

|

| Top |

|

|

spacexplorer

Dio minore

Registrato: 08/10/09 11:22

Messaggi: 610

|

Inviato: 19 Set 2013 14:06 Oggetto: Il (D)DOS non è un "attacco" vero e proprio Inviato: 19 Set 2013 14:06 Oggetto: Il (D)DOS non è un "attacco" vero e proprio |

|

|

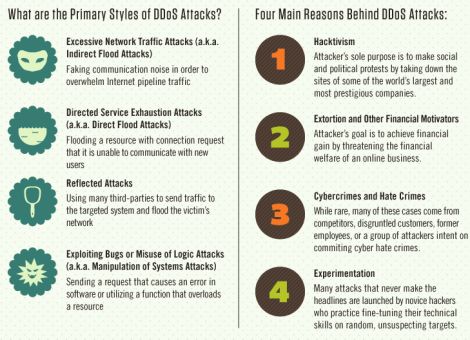

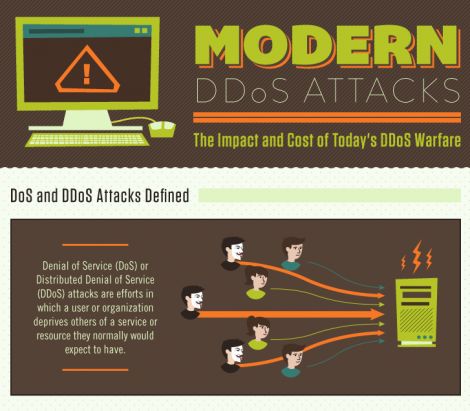

È triste leggere simili articoli. Il (D)DOS non è un "attacco" vero e proprio,

non c'è un "ladro" che usa una "serratura" difettosa o una "porta" non

sorvegliata per entrare, semplicemente si mettono daccordo n "persone" che

tutte insieme vengono nel vostro ufficio o negozio formando una fila bella

lunga, lenta da smaltire, rendendo assai difficile se non impossibile ai

clienti normali di ottenere il servizio.

Poiché l'ufficio/negozio è aperto al pubblico e così deve essere per poter

funzionare non esiste rimedio. Le nuvole sono un rimedio peggiore del male:

l'idea è semplice, se il tuo ufficio più di 10 persone alla volta non riesce

a gestire io ti offro un ufficio che può accogliere 100.000 persone così se

ti arriva una folla riesci a servire tutti comunque.

Nella pratica però non funziona: il fornitore di nuvole non impiega uno o più

datacenter con migliaia di macchine e link a 100Gb/s per Ditta Individuale

Mario Rossi il cui sitarello da 20€/anno è "attaccato" cosiccome non ha un

numero sufficiente di risorse (cpu/rete/*) per gestire un "attacco" contro la

SuperMultinazionale da 500000 dipendenti.

Mario Rossi non paga abbastanza per impegnare così tante risorse (non

penserete che un datacenter abbia tutte le macchine e la banda disponibile

inusata casomai qualcuno ne avesse bisogno!) e se anche si decidesse di farlo

la "nuvola" non contiene solo MarioRossi.tld ma n altri servizi che si

vedrebbero tagliar risorse. Chi attacca la grossa azienda non lo fa con 5

macchine, s'è chiaramente fatto un'infrastruttura adatta. Se non la ha le

macchine fisiche dalla SuperMultinazionale son più che sufficienti per reggere

il carico.

La nuvola è una riedizione del paradigma dei mainframe, abbandonato da molti

decenni per la sua insostenibilità TECNICA ed ECONOMICA. È il prodotto di

ignoranza e malafede. Ignoranza perché ci son sempre meno tecnici capaci di

gestire infrastrutture, ci son sempre meno tecnici capaci di scrivere codice

adatto ai tempi moderni (1) e malafede perché c'è chi spera di continuare a

guadagnare col business model dell'industria meccanica del '900 rifiutando

di accettare che il sw e l'hw sono cose diverse.

C'è una soluzione, non un prodotto ma un insieme di azioni: dissanguarsi per

sviluppare un linguaggio di programmazione adatto ai bisogni attuali (la

"sintassi" del Python, e Go (Google/Golang) sono un'ottima partenza) con esso

strapparsi anche la pelle per sviluppare una libreria standard che comprenda

tutto ciò che serve per sviluppare moderne interfacce, applicazioni parallele

sia a livello locale (thread/fiber) che di rete (mpi&c); strapparsi anche un

po' di organi interni per scrivere un DSS (Data Storage System) ovvero andar

avanti sulla strada dello zfs aggiungendo ai layer posix (il fs classico) e

raw un layer persistence usabile stile json/yaml/pickle, un layer stile kv

à-la-redis, un layer basato su grafi à-la-neo4j; aggiungere una possibilità

di geo-replica asincrona e sincrona, aggiungere la gestione dei volumi di

rete, quale che essa sia (FC/iSCSI ecc). Infine scrivere applicazioni nate

per rispondere ai bisogni attuali (e prossimi) SMETTENDO di sprecare risorse

in oscenità utili solo a rinviare l'inevitabile.

Se 4 persone han gettato le basi e sviluppato UNIX, Multics/Plan9 ecc un po'

di aziende con migliaia di dipendenti saranno ancora capaci? Abbiamo del

tutto eliminato tutti i tecnici competenti?

Scusate il lungo post/sfogo.

(1) ad oggi tutti gli OS moderni usano installer pensati decenni fa per

installare singole macchine, quasi tutti gli OS moderni sono ancora legati

a soluzioni di storage pensate negli anni '80 (di fatto l'unico sistema di

storage "moderno" è lo ZFS che è "embrionale" rispetto ai bisogni odierni)

ecc. Sistemi di provisoning, storage ecc sono dei veri e propri workaround

più o meno ben fatti per evitare o celare un problema senza eliminarne la

causa. Per dare il bianco sulla macchina d'umido vantando in pubblicità che

la propria pittura è impermeabile; dire che il tubo è rotto e cambiarlo è

un lavoraccio non va di moda. |

|

| Top |

|

|

{ranx}

Ospite

|

Inviato: 20 Set 2013 01:38 Oggetto: Inviato: 20 Set 2013 01:38 Oggetto: |

|

|

"i CIO, i CISO e i loro team devono attuare un piano e prendere in considerazione un ampio set di strumenti difensivi che combinano tecnologie on-premise e servizi di "scrubbing" basati su cloud."

tarapio tapioco! prematurata la supercazzola o scherziamo? |

|

| Top |

|

|

{W3C_PDB}

Ospite

|

Inviato: 20 Set 2013 23:54 Oggetto: Inviato: 20 Set 2013 23:54 Oggetto: |

|

|

premesso che anche fare cracking sia una forma di Libertà d'Espressione, non bisognerebbe solo fermarsi a giudicare chi fa cracking, ma bisognerebbe cercarli e chiedergli se c'è un buon motivo.

Da quel poco che ho appreso attacano governi e strutture finaniarie.

Bene !!!!

Non stanno certo ledendo i miei contenuti, dunque no ho nulla da ridire a tal proposito, facessero pure.

Nella mail che ho trovato, si dice che l'articolo è di David Gubiani, ma chi è di David Gubiani ?

Qual'è il Suo profilo ?

Ancora una volta si parla di hacking, attività legata invece al mondo degli hackers, vedasi link

Solo per raccogliere tutta la documentazione, ci ho lavorato da Luglio sino a Settembre ed ancora molto deve esser riportato.

A causa di esarimento dello spazio, l'unica cosa che rimane da fare è prendere un elaboratore, metterlo in locale ed associargli un dominio e riportare gli ultimi 7 anni di lavoro.

Per far ciò sono necessari fondi, e se raccolgo materiale e scrivo, impagino... non ho tempo per andare a cercarmi un lavoro.

Dunque se piacerà quanto riportato su

link prego gentilmente di ricevere una donazione dell'importo da Voi desiderato, esso servirà solo per prendere hardware ed un dominio.

Intera somma da raggiungere 500 euro !

Saluti,

Paolo Del Bene |

|

| Top |

|

|

Zeus News

Ospite

|

Inviato: 26 Set 2013 11:00 Oggetto: Inviato: 26 Set 2013 11:00 Oggetto: |

|

|

| Attacchi DDoS, come si combattono. Guida pratica per conoscere e contrastare gli attacchi di tipo Distributed Denial of Service. |

|

| Top |

|

|

Zeus News

Ospite

|

Inviato: 30 Set 2013 17:30 Oggetto: Inviato: 30 Set 2013 17:30 Oggetto: |

|

|

Leggi l'articolo L'importanza dello scrubbing

Attacchi DDoS, come si combattono.

(Fai clic sull'immagine per visualizzarla ingrandita) |

|

| Top |

|

|

spacexplorer

Dio minore

Registrato: 08/10/09 11:22

Messaggi: 610

|

Inviato: 30 Set 2013 18:27 Oggetto: Inviato: 30 Set 2013 18:27 Oggetto: |

|

|

Giusto per dire, capisco la pubblicità ma quando la si maschera da discorsi

tecnici (per quanto si capisca bene che tecnici non sono) una risposta è

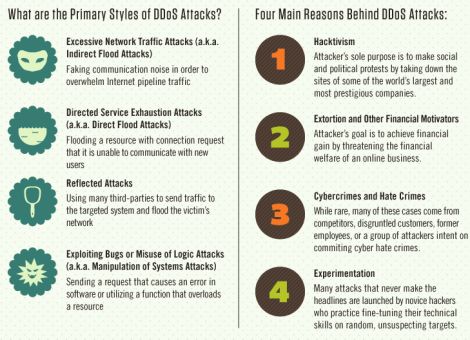

d'obbligo: QUALI sono i "pacchetti malevoli" in un attacco DDOS!? Il principio

dell'attacco è GENERARE TRAFFICO LEGITTIMO intasando un servizio con troppe

richieste. Avete idea di quante SECCATURE danno quei servizi che si ergono a

poliziotti della rete? Per favore. |

|

| Top |

|

|

{W3C_PDB}

Ospite

|

Inviato: 01 Ott 2013 01:27 Oggetto: Inviato: 01 Ott 2013 01:27 Oggetto: |

|

|

ritengo che fare cracking, sia legittimo e se ciò comporta combattare i comportamenti impuniti delle corporazioni, dei governi, delle banche.... ben venga.

Non avete fatto altro che rafforzare la mia opinione a tal proposito.

Quale azione punitiva è stata messa in atto nei confronti di compagnie tipo:

APPLE COMPUTER CUPERTINO.INC; ASUS; DELL; ERICSSON; HP; IBM; KONKA; LENOVO; MICROSOFT; MSI; MOTOROLA; NEC; NOKIA; PHILIPS; SALCOMP; SAMSUNG; SONY ERICSSON; TOSHIBA

Nessuna azione è stata intrapresa nei loro confronti, per sfruttamento di manodopera, che lavora 11 ore al giorno, in piedi, con 30 minuti di pausa, ed a fine giornata le ragazze si prostituiscono con i dipendenti della Foxconn, perchè la paga misera della Foxconn, non consente loro di mangiare.

Di che cosa stiamo parlando dunque ?

vedasi : link

Tragedies of Globalization: The Truth Behind Electronics Sweatshops

PDF : link

Sarebbe opportuno che parlaste, conoscendo i motivi del perchè si fa cracking, così come si fa cracking, contro i websites di pedofilia.

Vedasi anche

SACOM Students Against Corporate Misbehaviour link link

| Citazione: | [Report] Apple fails in its responsibility to monitor suppliers

Feb 26, 2013 • 3:25 am

In its code of conduct, Apple claims that it requires its suppliers to uphold its workers’ basic human rights as understood by the international community, and to treat them with dignity and respect. In contrast, our investigations demonstrate that Apple supplier factories are intensifying a military-style management of workers. Apples’ products sales are high, with new models and devices every year. This means that its suppliers in turn depend on an extremely large and flexible workforce to meet Apple’s demanding production orders on short notice. Therefore, to make sure workers meet the daily production targets, Apple suppliers resort to inhumane labor practices, even to the extent of denying workers’ basic human needs, such as allowing bathroom breaks, sufficient rest, and access to proper nutrition; these conditions partly contribute to the high labor turnover rate. Increasingly, Apple suppliers use student workers from vocational schools from all over China, under the guise of “student internships”. These alarming findings prove that Apple suppliers are indeed sweatshops that exploit their workers.

The report outlines the serious violations of labor rights at Apple suppliers in China. From the interviews’ findings, we have listed four main areas of concern:

1.At all the factories investigated, the majority of workers- nearly 80 per cento – are precarious workers who are more vulnerable to labor rights violations.

2.There is a rise in using student interns. Apple suppliers collaborate with vocational training institutions which require students to join a supplementary workforce for the factories,depriving students’ right to a quality education.

3.Excessive long working hours are observed in the suppliers’ factories, especially during peak production seasons. Overtime work might take up to 4 hours a day, yielding work days as much as 14 hours and workers could only have 1-2 days off for the entire 3-month period. This means during this period work weeks of 70-100 were common, far in excess of that required by Chinese law (about 49 hours) or the standard set by Apple (typically 60 hours per week).

4.From our investigations, there are many instances of unpaid work, imposed through mechanisms such as cutting meal times, requiring workers to arrive to the factory before their official work hour for work meetings, making workers wait in long lines to swipe the time cards, and requiring workers to wear burdensome dust-free uniforms that are time consuming to put on and take off. The most severe complaint of the workers was in regard to unpaid overtime, as they are forced to stay in the factory’s unit until they have met the high production quotas assigned.

5.The long working hours, unachievable production quotas, and alleged unpaid overtime work has driven workers from Apple suppliers andaccelerated the turnover rate, which in turn, has compelled Apple suppliers to depend heavily on labor agencies to recruit an increasing number of dispatch workers (in one case, a labor agency recruited up to 1000 workers a day). In addition, dispatch labor is deprived of the benefits that regular, full-time workers are entitled to. Overall, labor conditions are deteriorating, both for regular workers and dispatch workers.

6.Apple suppliers employ chemicals in the production process that are potentially harmful to workers. The research found that workers are not informed of the potential harms, and there is inadequate protective equipment. Excessive noise, dust, and potent chemicals put workers’ lives at risk. Our investigations show that the supplier Pegatron factory in Shanghai, one year after the explosion in December 2011, the case polishing unit has not improved the ventilation and the working environment remains very dusty.

7.There is an intensification of military- style management in Apple suppliers. They employ measures that deter workers from using toilets and cut meal times to coerce workers to meet high production quotas. Workers also suffer verbal abuse from frontline supervisors and are humiliated in front of other workers.Moreover, to discipline workers, there is a wide range of arbitrary punitive fines imposed on them. Workers are intimidated and told to keep silent, with threats that their wages will be cut. These various punitive measures have led to increasing antagonism toward shop floor supervisors. We found scarce evidence of management’s attempts to improve this situation; on the contrary, the influx of new workers and rapid turnover of the work force have exacerbated management-worker relations.

Full text of the report is available here link

Apple’sSupplier Code of Conduct is available at link

[Open Letter to Apple's Shareholders] Influence Apple with your Shares

link

CNET: Apple's Chinese suppliers still exploiting workers, says report

link

|

E' facile scrivere, ma la peggior cosa è scrivere, senza aver conoscenza del perchè si faccia cracking.

Vogliamo parlare della gente che si è suicidata fra il 2010 ed il 2013 alla Foxconn ?

leggasi: link link

e secondo voi questi non meritano di avere i servers giù ?

Sarebbe opportuno che vi installaste un client di chat, vedasi Kvirc, Xchat oppure Irssi, ed una volta installato digitaste /server irc.2600.net e poi invio a questo punto digitare /join #2600 e premere invio.

Provate a chiedere se queste corporazioni non si meritano azioni di cracking ed al tempo stesso di non acquistare i loro propdotti, e vedrete cosa vi risponderanno.

Saluti

Paolo Del Bene |

|

| Top |

|

|

mda

Dio maturo

Registrato: 01/11/06 10:39

Messaggi: 6648

Residenza: Figonia

|

Inviato: 01 Ott 2013 03:09 Oggetto: Inviato: 01 Ott 2013 03:09 Oggetto: |

|

|

| spacexplorer ha scritto: | È triste leggere simili articoli. Il (D)DOS non è un "attacco" vero e proprio,

non c'è un "ladro" che usa una "serratura" difettosa o una "porta" non

sorvegliata per entrare, semplicemente si mettono daccordo n "persone" che

tutte insieme vengono nel vostro ufficio o negozio formando una fila bella

lunga, lenta da smaltire, rendendo assai difficile se non impossibile ai

clienti normali di ottenere il servizio.

Poiché l'ufficio/negozio è aperto al pubblico e così deve essere per poter

funzionare non esiste rimedio. (...) |

Verissimo! Anzi una fila in cui ognuno cerca di farti perdere tempo!

Se ci sono stati attacchi DDOS che hanno fatto crollare i server Google in passato, pensare di avere le "spalle grosse" non serve!

Infatti più che "mettono d'accordo n. persone" sono di solito un bel numero di ZOMBI, ovvero PC infestati da particolari virus.

Come fanno alla Google? Semplice, loro, in caso d'attacco, tagliano (non rispondono) su certi IP secondo un algoritmo. Un poco come se non servissero in quella fila le persone che vedono "con l'orecchino" o "senza cravatta".

Gli altri? Semplice si stacca per quel minutino, tanto questi attacchi durano (di solito) pochi minuti.

Ciao |

|

| Top |

|

|

Zeus News

Ospite

|

Inviato: 08 Ott 2013 15:30 Oggetto: Inviato: 08 Ott 2013 15:30 Oggetto: |

|

|

Leggi l'articolo L'appliance può mitigare i DDoS

Attacchi DDoS, come si combattono.

(Fai clic sull'immagine per visualizzarla ingrandita) |

|

| Top |

|

|

{utente anonimo}

Ospite

|

Inviato: 09 Ott 2013 07:54 Oggetto: Inviato: 09 Ott 2013 07:54 Oggetto: |

|

|

| {W3C_PDB} ha scritto: | | non ho tempo per andare a cercarmi un lavoro |

Eppure dovrebbero offrirtelo un lavoro, con questo fior fiore di curriculum vitae. |

|

| Top |

|

|

Zeus News

Ospite

|

|

| Top |

|

|

Zeus News

Ospite

|

|

| Top |

|

|

|

|

Non puoi inserire nuovi argomenti

Non puoi rispondere a nessun argomento

Non puoi modificare i tuoi messaggi

Non puoi cancellare i tuoi messaggi

Non puoi votare nei sondaggi

|

|