|

| Precedente :: Successivo |

| Autore |

Messaggio |

Zeus News

Ospite

|

Inviato: 23 Ott 2011 11:27 Oggetto: Mobile forensics, tutte le tecniche Inviato: 23 Ott 2011 11:27 Oggetto: Mobile forensics, tutte le tecniche |

|

|

Commenti all'articolo Mobile forensics, tutte le tecniche

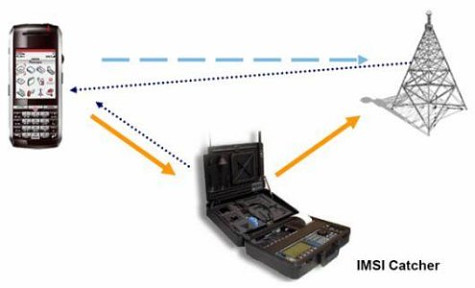

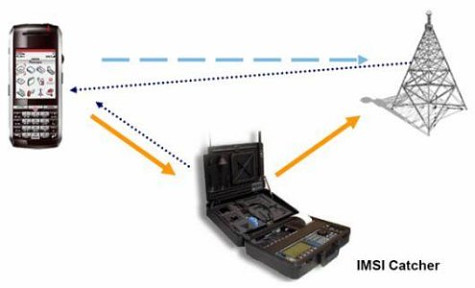

Gli strumenti utilizzate da Polizia (e non solo) per estrarre tutte le informazioni possibili da telefoni cellulari e smartphone.

|

|

| Top |

|

|

.Litiano Piccin.

Ospite

|

Inviato: 23 Ott 2011 12:49 Oggetto: Inviato: 23 Ott 2011 12:49 Oggetto: |

|

|

Ho letto l'articolo della MOBILE FORENSICS con molta attenzione.

Purtroppo anche se è stato fatto un enorme sforzo per renderlo alla portata di tutti contiene diversi errori concettuali.

Mi preme segnalare che la tecnica che utilizza la GABBIA di FARADAY è stata abbandonata da tempo in quanto non è assolutamente affidabile rispetto al SIM CLONING.

L'operatore TELEFONICO, previa richiesta dell'autorità giudiziaria, fornisce anche il CODICE PIN.

I software menzionati non sono quelli al momento utilizzati fra i vari tecnici.

Allo stato attuale, le informazioni nella SIM sono nulle in quanto tutto i dispositivi utilizzano la memoria interna del TELEFONO che NON SEMPRE è un SDCARD.

Mi fermo qui ma sarebbe opportuno che in una materia così importante per noi addetti ai lavori (tecnici) con passasse il messaggio "LA MOBILE FORENSICS E' ALLA PORTATA DI TUTTI".

Comunque si prende atto dello sforzo fatto per rendere l'articolo alla portata di tutti.

Buona Giornata.

Litiano Piccin. |

|

| Top |

|

|

fiorenzi

Comune mortale

Registrato: 04/02/10 14:31

Messaggi: 2

Residenza: Firenze

|

Inviato: 23 Ott 2011 17:21 Oggetto: la mobile forensics, secondo me.... è un po' diversa... Inviato: 23 Ott 2011 17:21 Oggetto: la mobile forensics, secondo me.... è un po' diversa... |

|

|

Mi sembra che il messaggio che passa con questo articolo sia abbastanza semplicistico: con i programmi giusti si fa tutto.

Questo è non è sempre vero.

Infatti se è palese che servono strumenti adeguati a trattare questo tipo di reperti e l'informazione che contengono , è anche vero che è necessario avere una buona preparazione professionale e aggiornamento continuo per non cadere nell'errore di fidarsi ciecamente dell'output dei programmi.

Devo notare anche una imprecisione relativa alla memorizzazione di sms e rubrica: di default la quasi totalità dei cellulari memorizza i dati dei contatti della rubrica e gli sms sulla memoria del cellulare e non nella sim come erroneamente riportato nell'articolo.

Relativamente alla SD card si dice " L'elemento di un telefono più facile da analizzare è la SD Card usata come memoria ausiliaria. In genere, basta infilare la SD Card in un lettore collegato ad un computer, eseguirne (per sicurezza) una copia "immagine" " vorrei fare notare che se qualcuno segue queste indicazioni senza adottare le cautele, tipiche delle best practice della computer forensics, altera sicuramente i dari presenti sul dispositivo SD. Tutti i sistemi operativi, da windows a linux, che non siano orientati alla forensics all'atto dell'inserimento di una SD card eseguono l'automount dei device. Se si segue l'indicazione dell'articolo il sistema esegue l'automunt del device, alterandolo, e addio catena di custodia, addio usabilità delle prove.

Inoltre il 360 c.p.p. si può usare sul cellulare, sulla sim ma non è detto di poterlo invocare sempre sull'SD card, anzi in alcuni casi ci si potrebbe opporre.

Alessandro Fiorenzi |

|

| Top |

|

|

peppespe

Comune mortale

Registrato: 23/10/11 17:36

Messaggi: 1

|

Inviato: 23 Ott 2011 17:48 Oggetto: Inviato: 23 Ott 2011 17:48 Oggetto: |

|

|

Alcune considerazioni. Dal punto di vista della strumentazione consigliata non ho nulla da eccepire, anche se sarebbe stato opportuno specificare le varie tipologie e modalità di acquisizione, onde evitare che aspiranti tecnici forensi dell'ultimo minuto possano commettere gravi errori tecnico-procedurali. Non oltre dal punto di vista giuridico-procedurale evidenzio che:

1. il Perito viene nominato dal Giudice e non dal PM, il quale nomina un Consulente Tecnico.

2. Nonstante il "modello teorico" prevede che il cellulare rimanga accesso fino al momento dell'accertamento tecnico, in 12 anni non ho mai visto sequestrare un telefono cellulare con tale modalità, anche perché sinceramente, a meno di reparti particolarmente specializzati, non credo che la Polizia Giudiziaria abbia strumenti che sia in grado di garantire tale stato del sistema.

3. Dal punto di vista procedurale farei una netta distinzione in base al contesto investigativo in cui ci si trova, ossia:

- se si lavora in un contesto post-mortem, ossia dopo il sequestro, bisognerà agire in base all'ex art.360 c.p.p., il cui accertamento dovrebbe essere svolto dal CTU e non dalla P.G. come sovente accade;

- se si lavora sulla scena del crimine (contesto live), bisognerà svolgere i c.d. accertamenti urgenti definiti dall'ex art.354 c.p.p. |

|

| Top |

|

|

argaar

Eroe in grazia degli dei

Registrato: 18/09/08 10:09

Messaggi: 91

|

Inviato: 24 Ott 2011 10:08 Oggetto: Inviato: 24 Ott 2011 10:08 Oggetto: |

|

|

letto l'articolo e sono parzialmente d'accordo.

se è pur vero che molte volte funziona così, è altrettanto vero che determinate "categorie" di cellulari esulano da questo tipo di comportamento.

ad esempio il mio cellulare si riavvia da solo e sempre in automatico provvede a cancellare file temporanei ogni tot, quindi il solo tenerlo acceso non basterebbe a conservare tali dati, sulla sim non c'è salvato nessun messaggio o contatto, che sono invece archiviati nel telefono, in forma criptata, e la stessa protezione è applicata ai dati su sd.

insomma giusto per chiarire che spesso con i moderni telefoni non è così semplice analizzarli... |

|

| Top |

|

|

Stx

Dio minore

Registrato: 07/07/08 14:38

Messaggi: 730

Residenza: In coda sulla Tangenziale Est

|

Inviato: 24 Ott 2011 17:24 Oggetto: Inviato: 24 Ott 2011 17:24 Oggetto: |

|

|

| .Litiano Piccin. ha scritto: |

L'operatore TELEFONICO, previa richiesta dell'autorità giudiziaria, fornisce anche il CODICE PIN.

|

Se il PIN e' stato cambiato come fa l'operatore a saperlo? E' una informazione locale alla SIM.. |

|

| Top |

|

|

davide.dagostino

Comune mortale

Registrato: 02/02/12 22:35

Messaggi: 1

|

Inviato: 02 Feb 2012 22:42 Oggetto: Inviato: 02 Feb 2012 22:42 Oggetto: |

|

|

| giusto. Normalmente, però, la P.G. (ma anche consulenti tecnici del PM o periti del Giudice su autorizzazione dcell'A.G.) chiedono, oltre al codice PIN, il PUK. con il codice PUK si può resettare qualsiasi PIN. |

|

| Top |

|

|

Stx

Dio minore

Registrato: 07/07/08 14:38

Messaggi: 730

Residenza: In coda sulla Tangenziale Est

|

Inviato: 03 Feb 2012 15:50 Oggetto: Inviato: 03 Feb 2012 15:50 Oggetto: |

|

|

| D'accordo ma chi ti ha preceduto ha parlato di codice PIN, non di codice PUK. Inoltre resettare il PIN col PUK e' una operazione invasiva, non altrettanto inserire il PIN. |

|

| Top |

|

|

|

|

Non puoi inserire nuovi argomenti

Non puoi rispondere a nessun argomento

Non puoi modificare i tuoi messaggi

Non puoi cancellare i tuoi messaggi

Non puoi votare nei sondaggi

|

|